Desvendando os Mitos e Verdades da Cibersegurança no Brasil

No Brasil, onde a tecnologia desempenha um papel crescente em nossas vidas pessoais e profissionais, é crucial[…]

Evitar vulnerabilidades na cibersegurança pode ser feito de várias maneiras.

Neste artigo, exploraremos estratégias eficazes para proteger seus dados e sistemas contra ameaças cibernéticas. Ao implementar essas[…]

Desafios e Tendências em Autenticação Multifatorial em 2024

A segurança cibernética tornou-se uma prioridade para empresas e usuários individuais. Com o aumento constante de ameaças[…]

NC Pentest by Ridge

Em um cenário digital em rápida evolução, onde as ameaças cibernéticas se tornam cada vez mais sofisticadas[…]

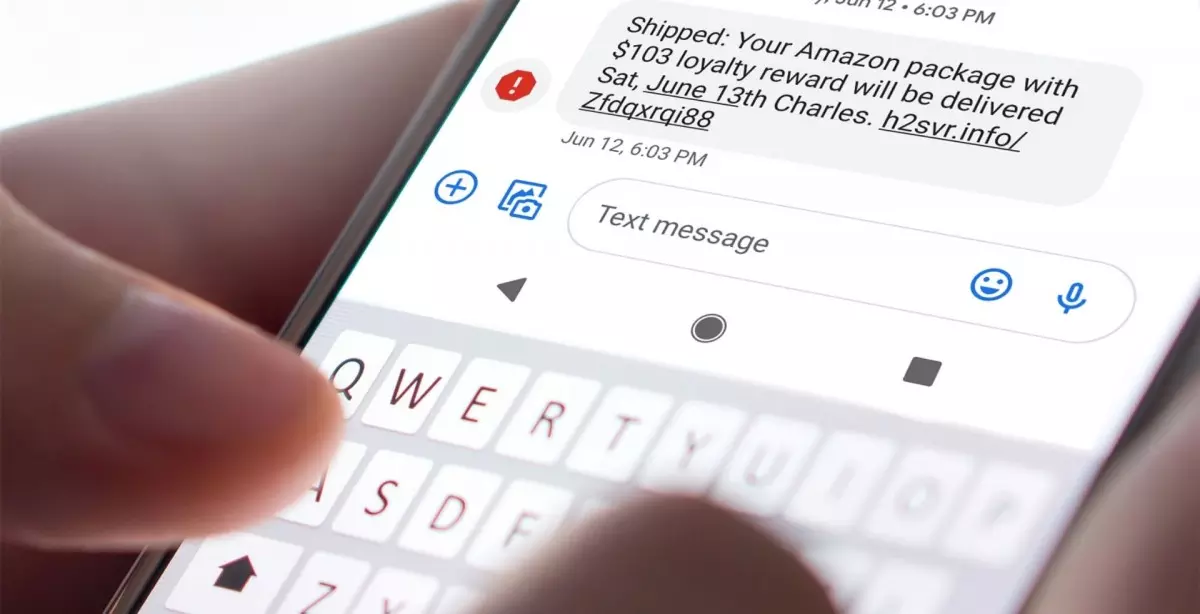

Entenda mais sobre: Ataque de Smishing (Parte 3)

Para encerrarmos o tópico dos ataques de smishing, abordaremos como os criminosos selecionam suas vítimas e as[…]