Em um cenário digital em rápida evolução, onde as ameaças cibernéticas se tornam cada vez mais sofisticadas e frequentes, a segurança online é uma prioridade crítica para empresas de todos os portes. Segundo o Índice de Preparação para Cibersegurança de 2024 da Cisco para o Brasil, alguns dados relevantes incluem:

Maturidade em Cibersegurança

Apenas 5% das organizações no Brasil estão no estágio ‘maduro’ de preparação, o que é necessário para serem resilientes contra os riscos modernos de segurança cibernética.

Estágios de Preparação

Além disso, 33% das organizações estão no estágio ‘progressivo’, 52% estão no estágio ‘formativo’, e 10% são consideradas iniciantes.

Desempenho por Pilar de Prontidão

No Brasil, o desempenho mais forte foi observado nos pilares de Resiliência de Rede e Fortificação de IA, ambos com 7% das empresas na categoria madura.

Esses números indicam que, embora haja um pequeno grupo de organizações bem preparadas, ainda há um longo caminho a percorrer para a maioria das empresas brasileiras em termos de maturidade em cibersegurança.

O Índice de Preparação para Cibersegurança de 2024 da Cisco também fornece informações específicas sobre pequenas e médias empresas (PMEs) no Brasil. Aqui estão alguns pontos destacados:

- Preparação de PMEs: As PMEs no Brasil mostram uma preparação variada, com algumas alcançando níveis de prontidão comparáveis às grandes organizações, enquanto outras ainda estão em estágios iniciais.

- Desafios Específicos: PMEs muitas vezes enfrentam desafios únicos, como recursos limitados e conhecimento especializado em cibersegurança, o que pode afetar sua capacidade de se defender contra-ataques cibernéticos.

- Investimento em Segurança: Há uma tendência crescente de PMEs investindo mais em segurança cibernética, reconhecendo a importância de proteger seus negócios contra ameaças digitais.

Neste contexto, e como uma das ações que podem mitigar os riscos e direcionar os investimentos prioritários contra os ataques cibernéticos nas empresas, os testes de penetração (Pentests) desempenham um papel crucial. Estes testes não apenas avaliam as defesas existentes mas também identificam vulnerabilidades potenciais, fornecendo um roadmap crítico para reforçar a segurança.

Este texto explora o que é o Pentest, seus diferentes tipos e compara métodos manuais e automatizados. Além disso, enfatiza a tecnologia de IA da Netconsulting by Ridge. Discute também os riscos e benefícios de sua execução rotineira, oferecendo uma visão abrangente de como essas avaliações podem proteger empresas em um ambiente cibernético hostil.

O que é Pentest e quais são os tipos

Pentest, ou Teste de Penetração, é uma prática de segurança na qual especialistas simulam ataques cibernéticos aos sistemas de uma empresa para identificar vulnerabilidades antes que invasores mal-intencionados possam explorá-las. Há três tipos principais de Pentest:

- Teste de Caixa Preta (Black Box): Simula um ataque externo com informações limitadas sobre o sistema interno.

- Teste de Caixa Branca (White Box): O teste tem acesso total aos dados internos, permitindo uma análise profunda.

- Teste de Caixa Cinza (Gray Box): Combina elementos dos testes de caixa preta e branca, oferecendo um conhecimento parcial do sistema.

Cada tipo é escolhido com base nas necessidades específicas de segurança e recursos da empresa.

Pentest Manual vs. Pentest Automatizado vs. Testes Combinados

Pentest Manual:

Definição: Realizado por especialistas em segurança, que utilizam suas habilidades técnicas para simular ataques cibernéticos e identificar vulnerabilidades.

Vantagens:

- Personalização completa para atender especificamente às complexidades e peculiaridades de cada sistema.

- Capacidade de explorar profundamente as vulnerabilidades que exigem entendimento contextual e nuance.

- Flexibilidade para adaptar-se e responder a novas ameaças descobertas durante o teste.

Desvantagens:

- Mais demorado e geralmente mais caro do que os testes automatizados.

- Depende fortemente da habilidade e experiência dos testadores.

- Pode não ser prático para testar grandes superfícies de ataque devido ao tempo e recursos necessários.

Pentest Automatizado:

Definição: Utiliza software e ferramentas automatizadas para realizar testes em larga escala.

Vantagens:

- Rápido e eficiente em termos de custo, capaz de cobrir grandes áreas em um curto período de tempo.

- Ideal para identificação regular e repetitiva de vulnerabilidades comuns e conhecidas.

- Reduz a carga de trabalho manual, permitindo que os recursos humanos se concentrem em tarefas mais complexas.

Desvantagens:

- Menos eficaz em identificar vulnerabilidades complexas que requerem um entendimento profundo do contexto.

- Pode gerar falsos positivos, necessitando de revisão humana para confirmar e priorizar os resultados.

- Limitado pela capacidade das ferramentas e algoritmos utilizados, podendo não detectar ameaças recentemente desenvolvidas.

Testes Combinados:

Definição: Uma abordagem híbrida que integra pentests manuais e automatizados.

Vantagens:

- Combina a eficiência do teste automatizado com a profundidade e flexibilidade do teste manual.

- Maximiza a cobertura de segurança ao explorar tanto vulnerabilidades óbvias quanto complexas.

- Ideal para ambientes de TI complexos e em constante evolução.

Ideal para:

- Empresas que operam em setores altamente regulados ou com infraestruturas críticas.

- Ambientes que exigem uma avaliação de segurança abrangente e minuciosa.

- Estratégias de segurança que visam um equilíbrio entre custo, eficácia e profundidade de análise.

A Importância e a Realidade das Infraestruturas de Prevenção:

Validação de Soluções de Segurança através do Pentest:

– Efetividade das Medidas de Segurança: O Pentest é essencial para testar a eficácia das medidas de segurança implementadas. Ele simula ataques em um ambiente controlado para verificar quão bem as infraestruturas de segurança estão protegendo a empresa contra tentativas de intrusão.

– Identificação de Brechas Não Detectadas: Além de validar as medidas existentes, os Pentests são críticos para identificar vulnerabilidades não detectadas pelas soluções de segurança rotineiras. Isso inclui falhas de configuração, vulnerabilidades de software não atualizado, e brechas causadas por mudanças recentes no ambiente de TI.

– Aprimoramento Contínuo: Com base nos resultados dos Pentests, as empresas podem ajustar e aprimorar suas estratégias de segurança. Isso é vital para manter uma postura de segurança adaptativa que pode responder a ameaças emergentes e mudanças no cenário de ataques cibernéticos.

Riscos de Não Executar Pentests Rotineiros:

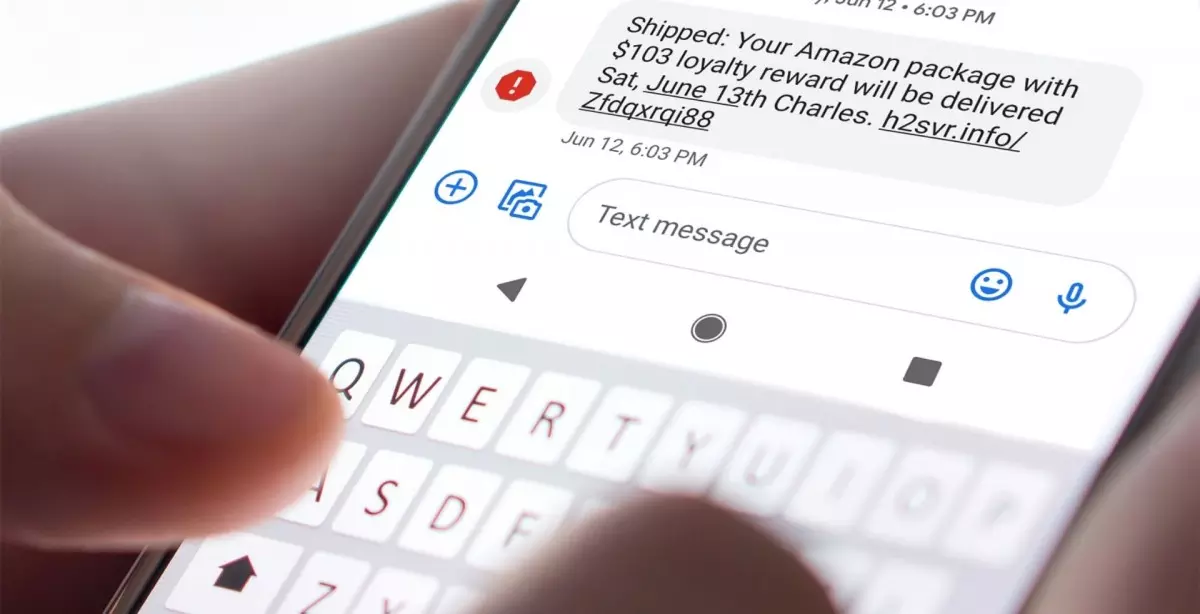

– Exposição a Ataques: Empresas que falham em realizar Pentests rotineiros podem permanecer ignorantes sobre novas ou existentes vulnerabilidades, aumentando o risco de ataques cibernéticos bem-sucedidos.

– Perdas Financeiras e de Reputação: Ataques cibernéticos podem resultar em perdas financeiras significativas devido a danos ou roubo de dados críticos, além de prejudicar a reputação da empresa com clientes e parceiros.

Benefícios dos Pentests Rotineiros:

– Prevenção Proativa: A realização regular de Pentests ajuda a prevenir incidentes de segurança ao identificar e resolver vulnerabilidades antes que sejam exploradas.

– Conformidade Regulatória: Muitos regulamentos e padrões de segurança, como GDPR, LGPD, HIPAA, e PCI-DSS, exigem que as empresas conduzam testes de segurança regularmente para garantir a proteção de dados sensíveis.

– Confiança dos Stakeholders: Demonstrando compromisso com a segurança cibernética, as empresas podem fortalecer a confiança de clientes, investidores e parceiros comerciais.

Conclusões Finais

Integrar Pentests na estratégia de segurança é fundamental para qualquer empresa que deseje proteger-se contra a crescente ameaça de ataques cibernéticos. A tecnologia NC Pentest by Ridge, pode executar seus testes regulares, oferecendo uma defesa robusta e adaptativa, essencial para manter a integridade dos ativos digitais.