Como Implementar um Plano de Cibersegurança em Pequenas e Médias Empresas

A cibersegurança é essencial para proteger as informações e os sistemas de uma empresa contra ameaças digitais.[…]

NC Pentest

A Primeira Linha de Defesa Contra Ameaças Cibernéticas A segurança cibernética é uma preocupação crescente para empresas[…]

Criptografia de Dados em Backup: Uma Necessidade no Mundo Digital

No mundo digital de hoje, a segurança dos dados é uma preocupação crescente. Uma das maneiras mais[…]

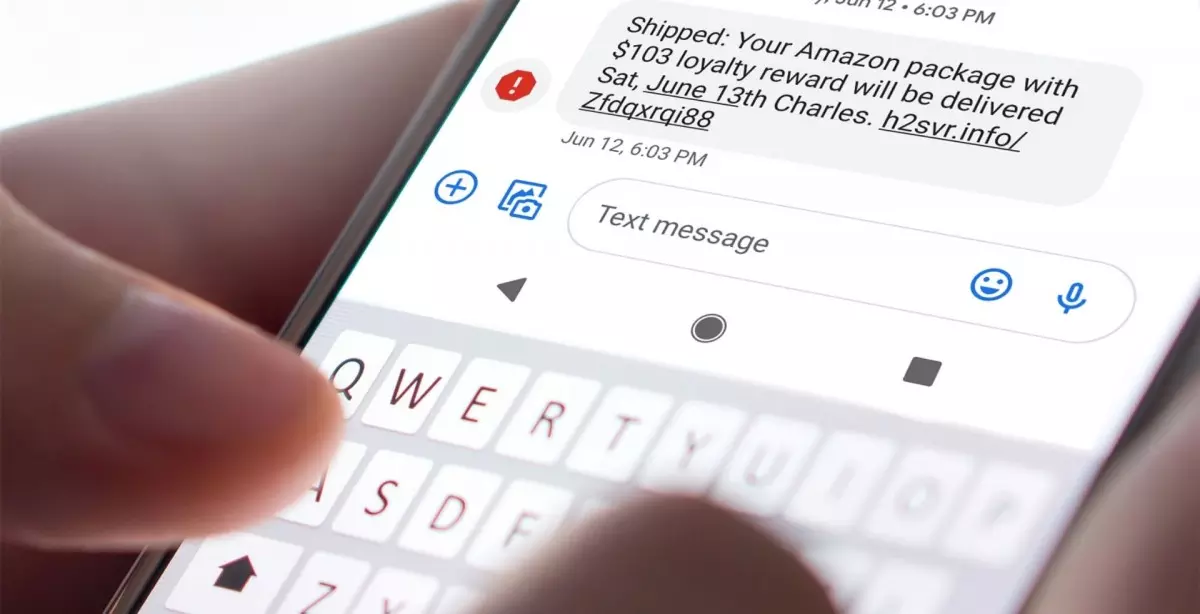

Entenda mais sobre: Ataque de Smishing (Parte 3)

Para encerrarmos o tópico dos ataques de smishing, abordaremos como os criminosos selecionam suas vítimas e as[…]

Entenda mais sobre: Ataque de Smishing (Parte 2 )

Neste blog, avançaremos a partir do conteúdo da semana passada, destacando estratégias cruciais para se proteger do[…]